Semana 3- criptosistemas de clave publica

Seguridad

en el Desarrollo de Software NRC-698

Entregable

1. Semana 3- criptosistemas de clave publica

Diego

Ferney Carrión Muñoz

CC:1022344066

Corporación

Universitaria Minuto de Dios

(Especialización

en Desarrollo del Software)

NRC-698

(ADSI)

INTRODUCCION

Mediante

este documento se presenta el desarrollo la actividad de evaluación,

relacionado a la semana 3 de la especialización en Desarrollo de software; la

temática principal consiste en construir un blog sobre los criptosistemas de clave pública

debe

1.

Qué es el criptosistema de clave pública.

2.

Cómo funciona y cuáles son sus algoritmos

representativos.

3.

Ventajas, desventajas y diferencias con el

criptosistema simétrico.

4.

Caso práctico de aplicación (qué algoritmo,

dónde y cómo usarlo).

A continuación, se entrega la

url del blog, con el desarrollo de los puntos anteriormente nombrados:

https://diegocarrionmunoz.blogspot.com/2024/09/semana-3-criptosistemas-de-clave-publica.html

Criptografía de clave pública

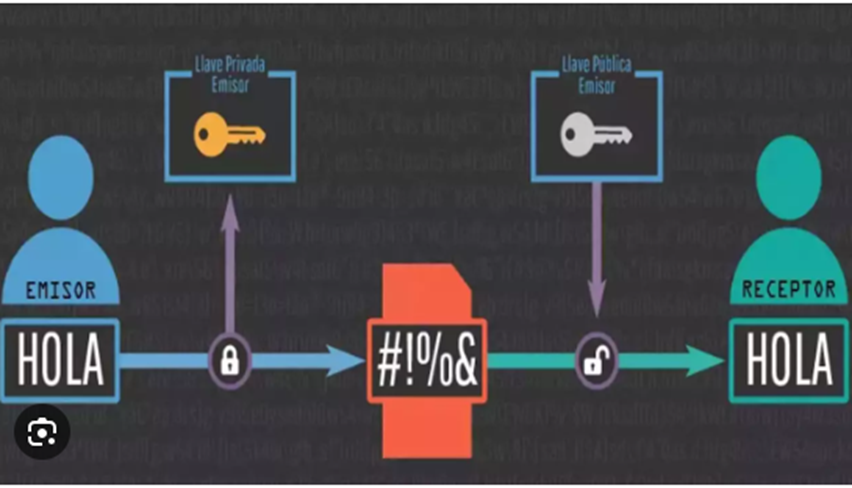

Frecuentemente se ha usado el criptosistema de clave

privada, pero recientemente se está abarcando el cifrado de clave pública que

se basa en un par de claves relacionadas matemáticamente.

Como primer paso maneja un mensaje cifrado con la primera

clave, luego debe descifrarse con la segunda clave y con la segunda clave debe

descifrarse con la primera clave. En este juego de clave se designa como clave

privada y se mantiene secreta. Pero cualquier persona puede usar la clave

publica y luego descifrarla, utilizando su clave privada. Entonces podrá enviar

el mensaje de forma segura a través de una conexión no segura.

Cómo funciona y cuáles son sus algoritmos representativos.

Un algoritmo de intercambio de claves, como RSA o

Diffie-Hellman, utiliza el par de claves públicas para las claves de sesión,

que se utilizan para la encriptación simétrica una vez finalizado el protocolo

de enlace. Los clientes y los servidores pueden acordar nuevas claves de sesión

para cada sesión de comunicación, para que así los agentes maliciosos no puedan

desencriptar las comunicaciones, aunque identifiquen o roben una de las claves

de sesión de una sesión previa.

Ventajas, desventajas y diferencias con el criptosistema simétrico.

ventajas:

·

Las claves públicas pueden publicarse, lo que

elimina la necesidad de compartir previamente una clave secreta antes de la

comunicación.

·

Cualquiera que conozca la clave pública puede

utilizarla para enviar un mensaje que sólo el usuario implicado puede leer.

·

El cifrado de clave pública también se denomina

cifrado asimétrico.

La criptografía simétrica: o llamada clave secreta es

un método criptográfico en el cual se usa una única clave compartida para

cifrar y descifrar mensajes entre el emisor y el receptor.

Es un método que debe ponerse de acuerdo para enviar la clave,

a diferencia del criptosistema de clave publica o clave asimétrica no se basa

en una sola llave sino en se basa en un par de claves relacionadas

matemáticamente

Caso práctico de aplicación (qué algoritmo, dónde y cómo

usarlo).

Infraestructura de claves públicas (PKI)

En transacciones comerciales, la confianza es más importante

que la privacidad. PKI utiliza la clave privada para permitir que una

aplicación firme un documento. Para que el destinatario autentique al

remitente, es necesario una forma fiable de obtener la clave pública para el

remitente. Esta clave pública se proporciona en forma de certificado digital,

que se media a través de una entidad emisora de certificados (CA) de terceros

fiable.

La criptografía de clave pública es extremadamente útil para

establecer comunicaciones seguras en Internet (mediante HTTPS). Un ejemplo es

el certificado SSL/TLS de un sitio web, que se comparte públicamente, contiene

la clave pública, y la clave privada está instalada en el servidor de origen:

es "propiedad" del sitio web.

Los protocolos de enlace TLS utilizan la criptografía de

clave pública para autenticar la identidad del servidor de origen, y para

intercambiar los datos que se utilizan para generar las claves de sesión.

Referencias

https://www.ibm.com/docs/es/integration-bus/10.0?topic=overview-public-key-cryptography

https://es.wikipedia.org/wiki/Criptograf%C3%ADa_sim%C3%A9trica

https://www.cloudflare.com/es-es/learning/ssl/how-does-public-key-encryption-work/

https://www.ceupe.com/blog/cifrado-simetrico.html

Comentarios

Publicar un comentario